Quando a proteção de aplicativos da Web não é mais um luxo de um milhão de dólares e quando todo desenvolvedor pode construir seu próprio perímetro de segurança com apenas alguns cliques-é quando a segurança cibernética realmente cumpre sua missão.

Como testador de penetração, usei zero dias para esmagar inúmeros firewalls. Mas como defensor, uma vez me vi completamente fechadoSafeline waf– Meu próprio tráfego de ataque cuidadosamente criado se tornou nada.

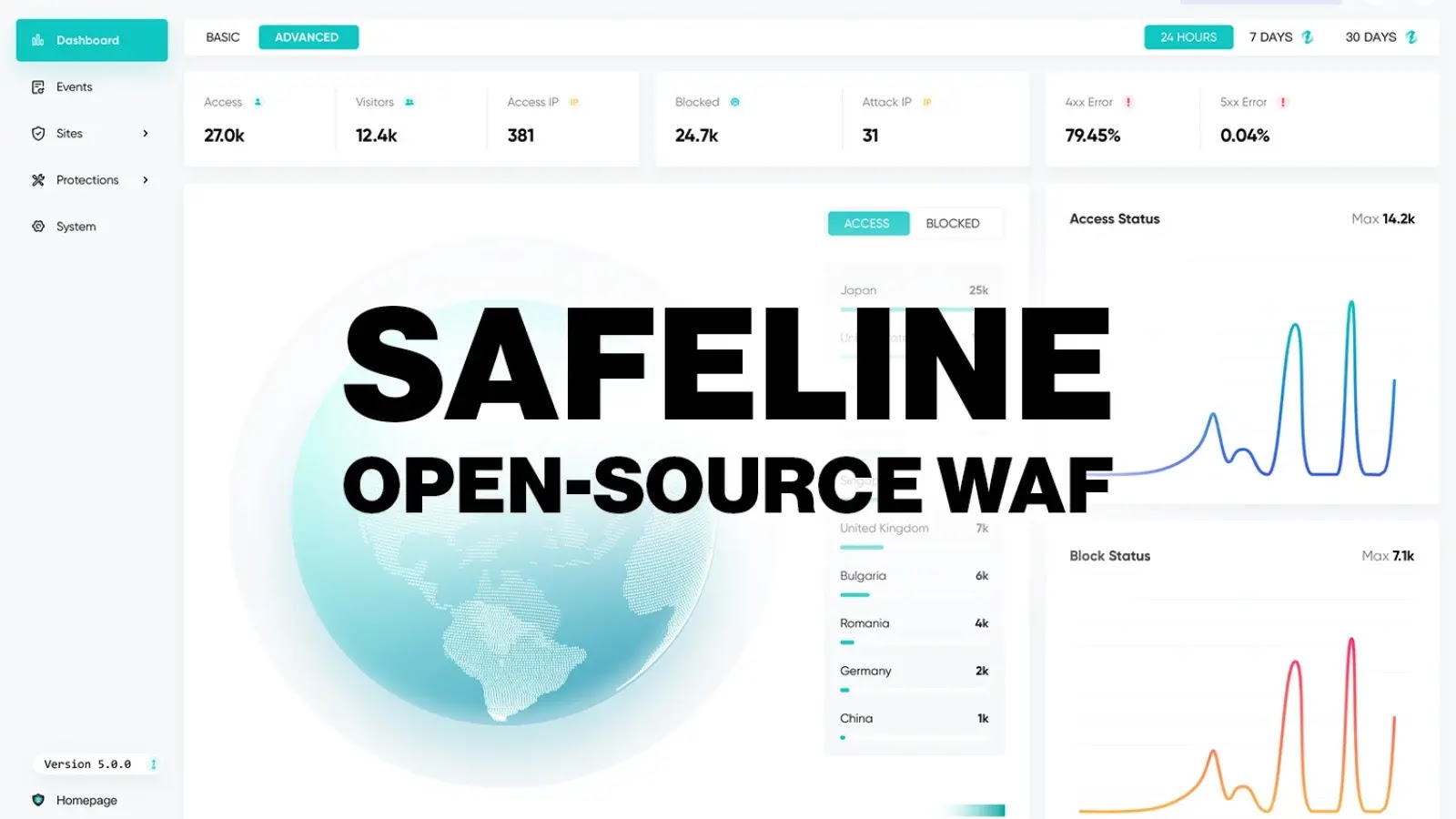

Salva (https://ly.safepoint.cloud/u0rset0) é um firewall de aplicativos da Web auto-hospedado que atua como um proxy reverso, filtrando e monitorando o tráfego HTTP/HTTPS para bloquear solicitações maliciosas antes de chegarem aos aplicativos da Web de back-end.

OSafeline Personal Editioné grátis. Isso prova que “gratuito” não significa “despojado”. Com análise semântica inteligente, anti-BOT dinâmico, mitigação de ataque de inundação HTTP, integração de inteligência de ameaças, listas de permitir/negar e assim por diante-sua arquitetura rivaliza com as soluções no nível da empresa, mas é implantada a um custo zero.

Neste artigo, vou orientá -lo através de três campos de batalha de Safeline WAF –Proteção dinâmicaAssim,Anti-scannerseAnti-Rawlers– das perspectivas do atacante e do zagueiro. Veremos exatamente como isso reescreve a lógica de Waf ofensa e defesa, e por que deixa os scanners de hackers na lixeira digital.

Como levantar minha própria linha de segurança

Você pode implantar via configuração do Docker com um clique e começar em 10 min.

Bash -C “$ (curl -fsslk https://waf.chaitin.com/release/latest/manager.sh)” -–en

Aqui está o guia completo de implantação: https://docs.waf.chaitin.com/en/getstarted/deploy

Após a instalação, siga as instruções no painel para acessar e fazer login.

Adicione o aplicativo

Domínio: Se não houver requisito específico, você pode usar * para representar todos os domínios

Porta: Porta proxy Safeline

Servidor upstream: Digite o endereço e a porta do seu site

Observação: Se você tiver um certificado de site, pode selecionar HTTPS ou pode se inscrever para um certificado gratuito

Agora vamos começar nossa jornada de teste!

1. Proteção dinâmica: de regras estáticas a jogos mentais ativos

O problema com WAFs comuns:

- As bibliotecas de regras desatualizadas deixam as vulnerabilidades de dia zero não detectadas.

- As assinaturas de ataque estático são facilmente ignoradas.

Tecnologia de token dinâmico Safeline

Salva Incorda tokens dinâmicos inofensivos em páginas da Web legítimas. Qualquer solicitação sem um token válido é instantaneamente bloqueada.

Exemplo:

UsandoWebGoat:

[curl -H “X-WAF-Token: fake_token” ]

Pedidos sem o token correto iniciou um ataque

Mais tarde, verificou -se que esse ataque havia sido bloqueado por Safeline.

Eu criei manualmente uma carga útil de injeção de SQL que ignorava inicialmente as regras estáticas.

Osegunda tentativafoi instantaneamente bloqueado pelo mecanismo dinâmico de token –em segundos.

Você pode visualizar diretamente os eventos de ataque e os registros na página de ataques da Safeline, juntamente com pacotes de ataque detalhados.

Para um atacante, parece que vagando um labirinto onde as portas se abrem aleatoriamente e fecham. O ponto de entrada que você encontrou há cinco segundos não existe mais.

Programação de tráfego inteligente

O mecanismo da Safeline ajusta os níveis de proteção com base no risco de tráfego em tempo real:

- Baixo risco: permita

- Alto risco: desafio anti-bot ou bloco

Teste do mundo real:

- Durante um ataque repentino de inundação de HTTP em larga escala, o sistema permite automaticamente o desafio anti-BOT, sem impacto nos negócios normais, fazendo com que o tráfego de ataque caia 90%.

- Lançei um teste de ataque de inundação HTTP usando Kali; Os resultados reais são mostrados abaixo.

- O IP do ataque foi bloqueado por Safeline.

2. Anti-scanners: transformando scanners em lixo

Por que isso importa:

Antes de um ataque chegar a reconhecimento. Ferramentas comoNMAPeNiktoPode imprimir seu sistema operacional, portas e vulnerabilidades na web em minutos – a menos que você as pare.

Resposta da Safeline:Confunda, enganam e os bloqueie completamente até que seus dados não tenham valor.

Contra o NMAP: Criando “Network Fog”

| Teste | Resultados da Safeline |

| NMAP -SV # Detecção de versão de serviço | Versões de serviço retornadas comoerrado(por exemplo, o Apache relatou como nginx). |

| nmap -o # OS Impressão digital | OS Impressão digital embaralhada (por exemplo, Linux aparece como Windows). |

| nmap -p- # Varredura completa da porta | Muitos portos relatados como filtrados/fechados, mesmo quando estavam realmente abertos. |

Exemplo de teste

A versão, o sistema operacional e as informações de diretório retornadas pelo NMAP são diferentes dos dados reais do sistema.

Resultado

| O que hacker recebe | Informação verdadeira |

| Linux 2.6.32 | Kali Linux |

| Serviço Zeus-Admin | Contêiner webgoat |

Mecanismo:

Ao adquirir os pacotes de handshake TCP e forjar respostas de protocolo, a Salfeline torna os resultados da varredura completamente não confiáveis.

Contra Nikto: Construindo uma “miragem na web”

| Teste | Resultados da Safeline |

| Nikto -h | A varredura agressiva de Nikto foi imediatamente bloqueada. |

Exemplo de teste

Eventos de ataque de Safeline

Toges de ataque da Safeline

Mecanismo:

O Safeline bloqueia dinamicamente os padrões conhecidos de varredura enquanto forjando respostas HTTP. Os relatórios de vulnerabilidade são inúteis.

Para um atacante, é como ser entregue umMapa de tesouro falsificado– Tudo que você acha que encontrou está errado.

3. Anti-Rawlers: A barreira dinâmica para dados

O desafio com a técnica geral anti-crawler:As regras estáticas são facilmente ignoradas e não conseguem acompanhar os bots cada vez mais sofisticados.

Barreira dinâmica da Safeline:

Uma camada de proteção inteligente e adaptativa que não apenas bloqueia com base em regras fixas. Ele evolui em tempo real.

Técnicas anti-Crawler da Safeline

- Análise de comportamento profundo– olha para o contexto de solicitação completa:

- Sequência de solicitações

- Frequência e tempo

- Padrões de origem e destino

- Parâmetros e impressões digitais de dispositivo

- Movimento do mouse

- API Chamada de cadeias

- etc.

- Modelos de aprendizado de máquina– Detecta diferenças sutis entre visitantes humanos e scripts automatizados.

- Dinâmico e resposta– Aplique alterações dinamicamente verificações a solicitações suspeitas (como desafios leves de JavaScript, verificações de cookies ou prompts de perguntas personalizadas). Somente “clientes” que concluem com êxito esses desafios dinâmicos são reconhecidos como usuários legítimos.

- Motor de decisão inteligente– Motor de decisão inteligente: agregue vários sinais para avaliar o risco de solicitação em tempo real e tomar ações apropriadas – arrastar, desafiar ou bloquear.

Quando Wget encontra a barreira dinâmica

O WGET é uma ferramenta de download de linha de comando simples e comum-perfeita para simular o comportamento básico do bot. Ele imita o comportamento mais básico e apátrido do rastreador sem um ambiente de navegador. Aqui, usamos o WGE para obter uma olhada em primeira mão no efeito da “barreira dinâmica” da Safeline.

Sem salva:

Wget puxou o conteúdo HTML do alvo com quase100% de sucesso. Todos os dados expostos.

Com Safeline – Bot Protect habilitado:

- Os pedidos correspondiam aos padrões de automação suspeitos e foram desafiados.

- Os desafios dinâmicos do JS bloquearam completamente o WGE – ele não pode executar o JS.

- Nenhum dado retornado.

Isso prova isso Salva‘s A proteção anti-BOT não é apenas um filtro agente do usuário-avalia ativamente cada solicitação em tempo real e ajusta as defesas dinamicamente.

4. A filosofia por trás do design de Safeline

Dos meus testes, a Salfeline incorpora ummudança de paradigmaNa estratégia WAF:

- Revertendo a iniciativa:Passando da defesa reativa para definir ativamente armadilhas para os atacantes.

- Quebrando o ROI dos ataques:Mudanças dinâmicas aumentam drasticamente o custo da exploração; Zero dias se tornam menos inúteis.

- Regra de independência:Confiança reduzida na assinatura estática

- Simpatia operacional:Torros de ataque legíveis por humanos (por exemplo, “/API/V1 Possível tentativa de desvio de injeção SQL”) facilita para os defensores tomarem mais ações

5. Por que os hackers odeiam salva

Para os atacantes, o Safeline é um pesadelo:

- SeuNMAPvarreduras mentiras para você.

- SeuNiktoA lista de vulnerabilidades é falsa.

- Suas ferramentas automatizadas comoWgetfalhar completamente.

- Tokens dinâmicos fecharam a porta no segundo em que você acha que encontrou uma maneira de entrar.

Para os defensores, é exatamente o oposto:

- Proteção adaptativa em tempo real.

- Visibilidade clara nos padrões de ataque.

- Fácil implantação (Docker com um clique, em menos de 10 minutos).

Pensamentos finais: Construindo o perímetro dinâmico

A “barreira dinâmica” da Safeline é mais do que apenas um recurso de segurança – é ummudança estratégica. Ele muda a economia fundamental dos ataques cibernéticos, fazendo com que as ferramentas avançadas de hackers tropeçam.

A implantação do Safeline WAF é como envolver seus dados em um campo de força inteligente e sempre muda. E em um cenário digital onde as ameaças são constantes e evoluindo, esse é o tipo de vantagem que você precisa.

Se você está defendendo qualquer ativo on -line – seja um blog pessoal, uma startup saas ou um portal corporativo – não se contente com um escudo estático. Dê aos atacantes um alvo em movimento.

With SafeLine , their scanners won’t just fail—they’llturn into trash.