Aplicativos Android que usam NFC e HCE para roubar dados de pagamento estão aumentando

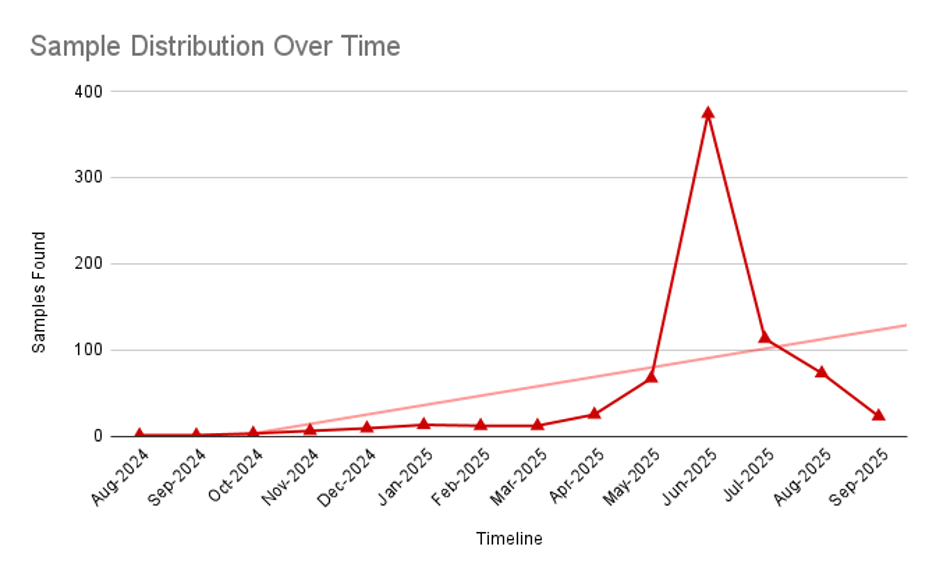

O Zimperium zLabs encontrou 760+ aplicativos Android abusando de NFC e HCE para roubar dados de pagamento, mostrando um aumento na fraude de retransmissão NFC desde abril de 2024.

Os pesquisadores do Zimperium zLabs detectaram mais de 760 aplicativos Android abusando da Near-Field Communication (NFC) e da Host Card Emulation (HCE) para roubar dados de pagamento e cometer fraudes, mostrando um rápido crescimento nos ataques de retransmissão NFC desde abril de 2024.

O malware NFC tem como alvo bancos, serviços de pagamento e portais governamentais em todo o mundo, incl. Bancos e reguladores russos, bancos europeus (PKO, ČSOB, NBS), bancos brasileiros, Google Pay e outros. Aplicativos maliciosos se passam por instituições confiáveis para atrair vítimas. As variantes operam como cadeias de ferramentas emparelhadas de “scanner/tapper” ou coletores de dados autônomos que exfiltram dados EMV para canais do Telegram, enviando IDs de dispositivos, números de cartão e datas de validade. Os aplicativos pedem que os usuários os definam como manipuladores de pagamento NFC padrão, enquanto os serviços em segundo plano processam as trocas de APDU.

Os operadores controlam remotamente os aplicativos por meio de um servidor de comando e controle. Eles enviam comandos simples para fazer login, registrar o dispositivo, retransmitir solicitações de terminal de cartão (APDUs), fornecer PINs, verificar status, emparelhar dispositivos, enviar atualizações ou enviar alertas do Telegram, permitindo que eles executem transações falsas sem que o usuário faça muito.

O registro contínuo de dispositivos e os fluxos de comandos dinâmicos complicam a detecção e a resposta.

De acordo com a Zimperium, desde abril de 2024, mais de 70 servidores de comando e controle (C2) e dezenas de bots do Telegram foram usados para atingir mais de 20 instituições em todo o mundo, principalmente bancos russos, por meio de centenas de variantes maliciosas de aplicativos habilitados para NFC.

“Com o rápido crescimento deTransações “Tap-to-Pay”, a NFC tornou-se um alvo cada vez mais atraente para os cibercriminosos. Esses aplicativos maliciosos exploram a permissão NFC do Android para roubar dados de pagamento diretamente dos dispositivos das vítimas, ilustrando por que essa técnica de ataque ganhou força significativa nos últimos meses.” conlcude o relatório publicado pela Zimperium.

“Instituições financeiras, fornecedores de telefonia móvel e usuários devem tratarqualquer aplicativo desconhecido ou desconhecido solicitando privilégios de pagamento NFCcomo alto risco.”

Os pesquisadores publicaram IOCs para esta campanha emeste repositório.

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,Android)