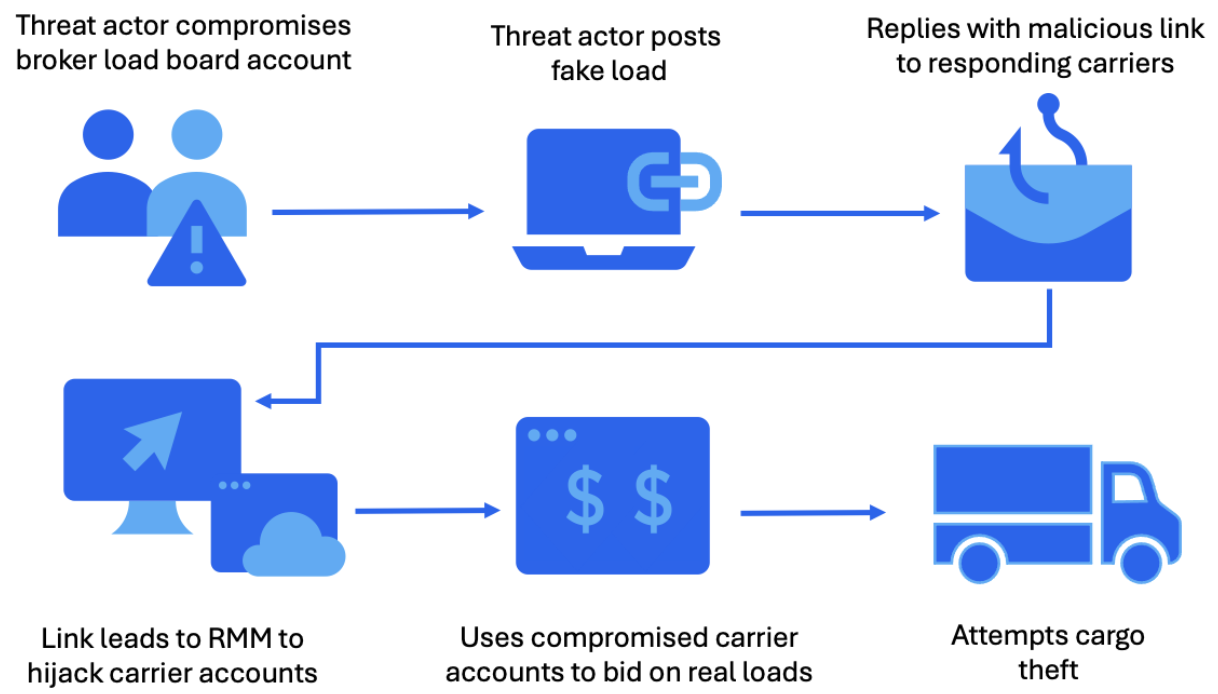

Os agentes de ameaças têm como alvo corretores de frete e transportadoras de caminhões com links e e-mails maliciosos para implantar ferramentas remotas de monitoramento e gerenciamento (RMMs) que lhes permitem sequestrar cargas e roubar mercadorias físicas.

Os pesquisadores rastrearam a atividade até junho, mas encontraram evidências desses tipos de campanhas que entregam o NetSupport e o ScreenConnect desde janeiro.

De acordo com a empresa de segurança de e-mail Proofpoint, esses ataques estão se tornando mais populares, com quase duas dúzias de campanhas registradas desde agosto, cada uma delas enviando até mil mensagens.

.jpg)

Explica.

Explica.

“Uma vez que o acesso inicial é estabelecido, o agente da ameaça realiza o reconhecimento do sistema e da rede e implanta ferramentas de coleta de credenciais, como o WebBrowserPassView”, dizem os pesquisadores.

O reconhecimento e a coleta de credenciais indicam um propósito de ataque mais amplo que inclui a rotação mais profunda nos ambientes comprometidos.

Uma empresa de operadora alvo de tais ataques explica que os hackers enganaram seu despachante para instalar uma ferramenta RMM e assumiram o controle de sua conta.

O invasor “excluiu todos os e-mails de reserva e bloqueou notificações” e adicionou seu dispositivo ao ramal telefônico do despachante. Isso permitiu que eles se passassem pela empresa vítima e falassem diretamente com os corretores.

“Ao reservar cargas, ele usou nosso e-mail + telefone oficial do MC (listado no FMCSA)”, um representante da vítima portador diz, acrescentando que “Brokers, Highway, MyCarrierPackets ligavam para nosso número e e-mail – o hacker respondia, verificava tudo e recebia as cargas”.

A carga roubada, que inclui mercadorias como alimentos, bebidas e eletrônicos, é fisicamente interceptada ou redirecionada e posteriormente vendida online ou enviada para o exterior.

Embora a Proofpoint tenha observado ferramentas de RMM sendo usadas nos ataques, a empresa observa que ladrões de informações como NetSupport, DanaBot, Lumma Stealer e StealC também foram implantados em atividades relacionadas, embora a atribuição a clusters específicos não fosse possível.

As defesas recomendadas incluem restringir a instalação de ferramentas RMM não aprovadas, monitorar a atividade da rede e bloquear anexos de arquivos .EXE e .MSI no nível do gateway de e-mail.

7 práticas recomendadas de segurança para MCP

À medida que o MCP (Model Context Protocol) se torna o padrão para conectar LLMs a ferramentas e dados, as equipes de segurança estão se movendo rapidamente para manter esses novos serviços seguros.

Esta folha de dicas gratuita descreve 7 práticas recomendadas que você pode começar a usar hoje.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.

Você também pode gostar: