UNC6384 ligada à China explora o dia zero do Windows para espionar diplomatas europeus

Um grupo APT ligado à China UNC6384 explora um dia zero do Windows em uma espionagem cibernética ativa visando diplomatas europeus.

Pesquisadores do Arctic Wolf Labs descobriram uma campanha de espionagem cibernética da APT ligada à China UNC6384 visando entidades diplomáticas na Hungria, Bélgica e outros países da UE.

UNC6384 é um ator do Nexo China recentemente circunstanciado pelo Google TAG, expandiu-se de diplomatas do Sudeste Asiático para entidades europeias. O ator usa cadeias sofisticadas que combinam engenharia social, carregadores assinados e malware residente na memória. Ele implanta principalmente o PlugX (SOGU. SEC), vinculado a Mustang Panda, partilhando táticas, infraestruturas e padrões de segmentação alinhados com a RPC.

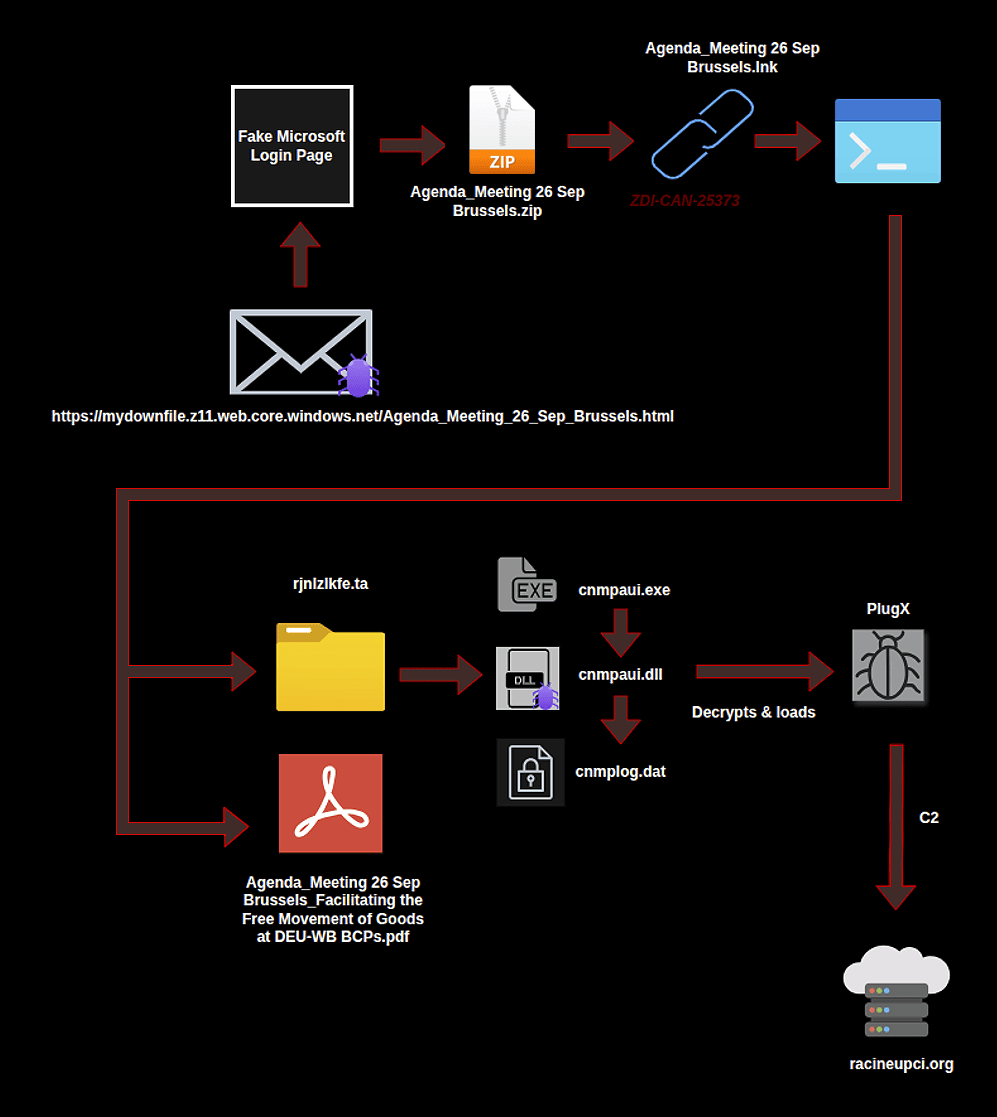

A campanha começou em setembro e ainda está ativa, os agentes de ameaças exploraram uma falha de atalho do Windows (ZDI-CAN-25373) através de mensagens de correio eletrónico de phishing com LNKs maliciosos temáticos em torno de eventos da UE e da NATO, PlugX RAT por meio do carregamento lateral de DLL de utilitários legítimos da Canon.

A vulnerabilidade ZDI-CAN-25373 (também conhecida como ZDI-25-148) permite que os invasores executem comandos maliciosos ocultos na máquina da vítima, aproveitando os arquivos de atalho criados.

Em março de 2025, os pesquisadores da Trend Micro reportado que a vulnerabilidade foi explorada por grupos APT patrocinados pelo Estado da Coréia do Norte, Irã, Rússia e China. Organizações nos setores governamental, financeiro, de telecomunicações, militar e de energia foram afetadas na América do Norte, Europa, Ásia, América do Sul e Austrália.

O Arctic Wolf Labs agora relata que UNC6384 rapidamente armou a vulnerabilidade ZDI-CAN-25373 do Windows, integrando-a às operações dentro de seis meses após sua divulgação em março de 2025.

A cadeia de ataque descrita pelo Arctic Wolf Labs tem três estágios. Os invasores exploram o ZDI-CAN-25373 por meio de um LNK armado. O LNK inicia um PowerShell ofuscado que descarta e extrai um arquivo tar (rjnlzlkfe.ta) para %AppData%LocalTemp, executa cnmpaui.exe e exibe um PDF de isca (agenda de reunião da UE).

O tar contém um utilitário Canon assinado (cnmpaui.exe), uma DLL de carregador mal-intencionada (cnmpaui.dll) e um blob criptografado (cnmplog.dat). O invasor abusa do sideload de DLL: o PE legítimo (assinado pela Symantec, certificado válido de 2015 a 2018 com carimbo de data/hora) carrega o cnmpaui.dll plantado, que descriptografa o cnmplog.dat criptografado por RC4 usando uma chave codificada de 16 bytes e mapeia a carga útil do PlugX na memória do processo assinado. Essa execução na memória por meio de carregamento lateral de DLL e cargas criptografadas permite a implantação furtiva do PlugX e a evasão de defesas baseadas em reputação.

Os pesquisadores relataram que os carregadores CanonStager evoluíram de designs complexos baseados em TLS/TLS para variantes compactas de 4 KB, reduzindo a pegada forense.

“A infraestrutura C2 inclui a[.]org, dorareco[.]Net, Naturadeco[.]net e domínios adicionais.” lê o relatório publicado pela Artic. “O carregador CanonStager evoluiu de aproximadamente 700 KB para 4 KB de tamanho entre setembro e outubro de 2025, indicando desenvolvimento ativo.”

A entrega também ocorreu via JavaScript HTA/CloudFront. Os alvos incluíam entidades diplomáticas na Hungria, Bélgica, Sérvia, Itália e Holanda usando iscas com o tema da UE / OTAN. Os invasores usaram uma infraestrutura distribuída que dependia de domínios de aparência legítima e HTTPS para impedir a remoção e a detecção.

Os pesquisadores atribuem a campanha com alta confiança a UNC6384. Os compromissos das entidades diplomáticas europeias acarretam sérios riscos à segurança nacional, permitindo a coleta sustentada de inteligência, vantagem estratégica e operações de influência potencial.

“Análise de infraestrutura e dinamização de amostra de malware conduzida pelo Arctic Wolf Labs e recentemente documentada porPronto para grevepesquisadores indicam que esta campanha se estende além do direcionamento diplomático húngaro e belga para abranger entidades diplomáticas europeias mais amplas, incluindo agências governamentais sérvias, entidades diplomáticas italianas, organizações diplomáticas holandesas e prováveis alvos adicionais ainda não identificados por meio da telemetria disponível.” conclui o relatório. “A amplitude do direcionamento em várias nações europeias dentro de um período de tempo condensado sugere uma operação coordenada de coleta de inteligência em larga escala ou a implantação de várias equipes operacionais paralelas com tambémling, mas segmentação independente.”

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,UNC6384)