A Gladinet lançou atualizações de segurança para sua solução de negócios CentreStack para resolver uma vulnerabilidade de inclusão de arquivos locais (CVE-2025-11371) que os agentes de ameaças aproveitaram como um dia zero desde o final de setembro.

Pesquisadores da plataforma de segurança cibernética Caçadora divulgou a atividade de exploração na semana passada dizendo que a falha era um desvio para mitigações que a Gladinet implementou para a vulnerabilidade de desserialização que leva à execução remota de código (RCE) identificada como CVE-2025-30406.

A vulnerabilidade de inclusão de arquivo local (LFI) permitiu que os invasores lessem o arquivo Web.config em implantações do CentreStack totalmente corrigidas, extraíssem a chave da máquina e a usassem para explorar o CVE-2025-30406.

Quando a Huntress alertou sobre os ataques de dia zero, a Gladinet forneceu mitigações para os clientes e estava desenvolvendo um patch.

A atualização de segurança que aborda o CVE-2025-11371 já está disponível em CentreStack versão 16.10.10408.56683e os administradores são altamente recomendados para instalá-lo.

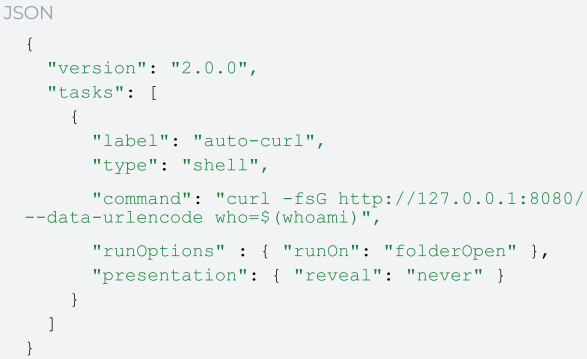

Em uma atualização do alerta original,Caçadora compartilha mais detalhes técnicos sobre CVE-2025-11371que incluem uma exploração mínima de prova de conceito.

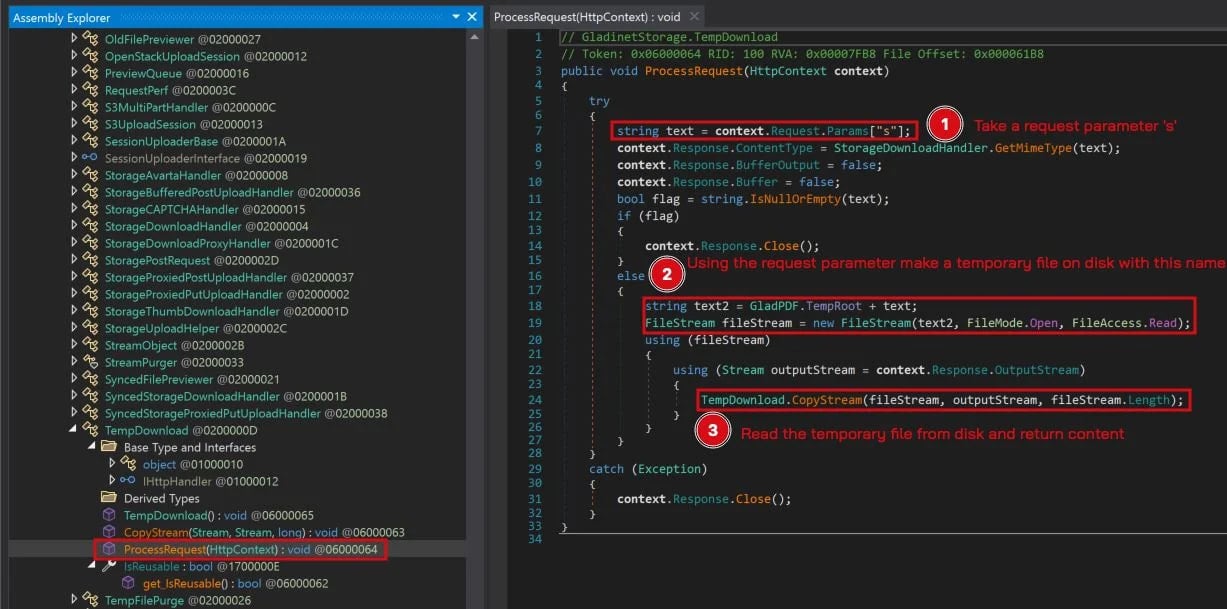

A causa raiz do problema LFI é uma falha de higienização no nível de download temporário manipulador, acessível em /armazenamento/t.dn, que aceita um parâmetro ‘s=’, levando à travessia de diretório.

No serviço executado como NT AUTHORITYSYSTEM e resolve arquivos relativos à pasta temporária, a falha permite que os invasores leiam qualquer arquivo que a conta SYSTEM possa acessar, incluindo Web.config, que contém a chave de máquina ASP.NET.

O Evento de Validação de Segurança do Ano: O Picus BAS Summit

Junte-se ao Cúpula de Simulação de Violação e Ataque e experimente o Futuro da validação de segurança. Ouça os principais especialistas e veja como BAS alimentado por IA está transformando a simulação de violação e ataque.

Não perca o evento que moldará o futuro da sua estratégia de segurança