Pesquisadores alertam para ataques RDP generalizados por botnet de 100 mil nós

Um botnet de 100K+ IPs de vários países está atacando os serviços RDP dos EUA em uma campanha ativa desde 8 de outubro.

Os pesquisadores da GreyNoise descobriram uma botnet em grande escala que tem como alvo os serviços do Remote Desktop Protocol (RDP) nos Estados Unidos a partir de 8 de outubro.

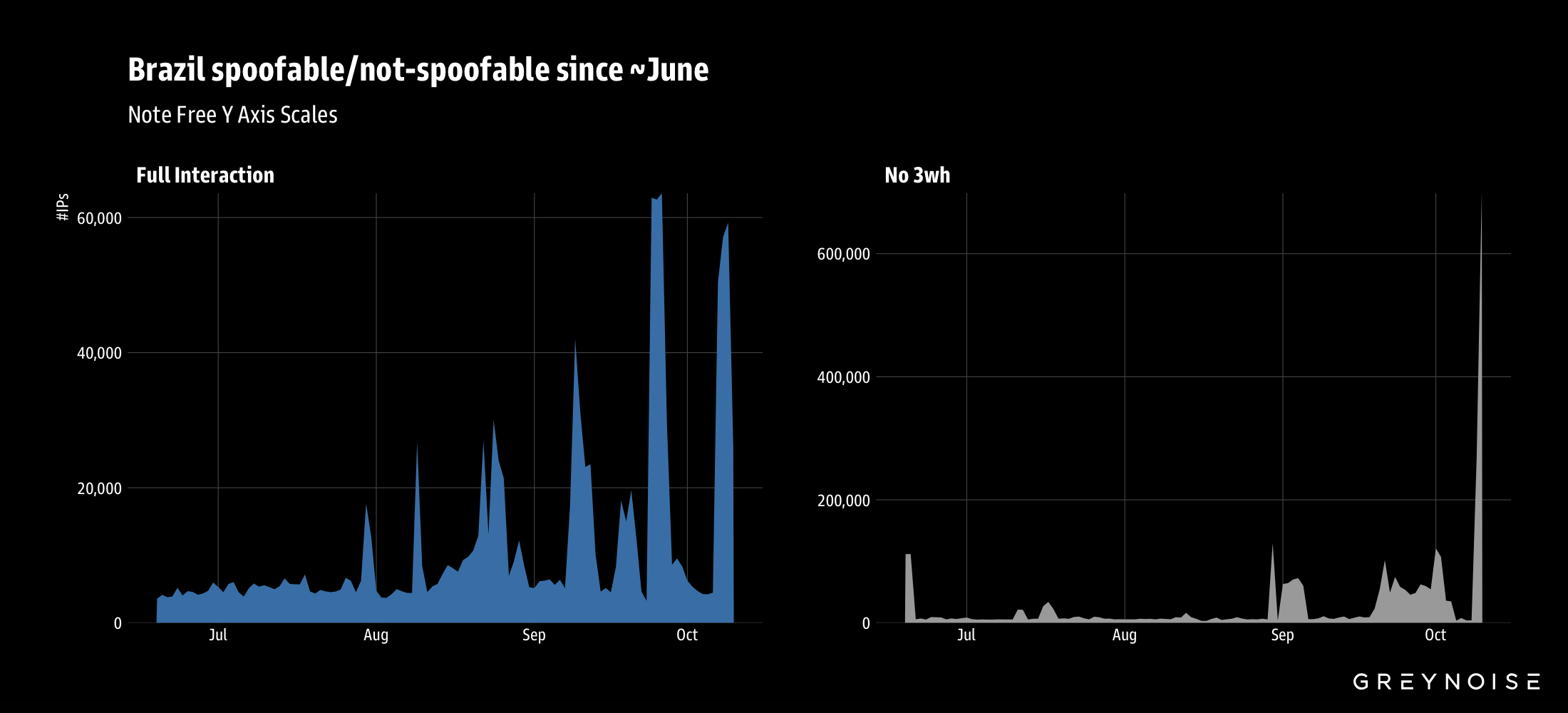

A empresa descobriu o botnet depois de detectar um pico incomum no espaço IP brasileiro esta semana e conduzir uma investigação sobre padrões de tráfego mais amplos.

Os especialistas observaram que as tentativas de ataque se originaram de mais de 100.000 endereços IP de vários países.

De acordo com a empresa de segurança cibernética, a campanha emprega dois vetores de ataque específicos –Ataques de temporização do Acesso via Web RDeEnumeração de login do cliente Web RDP. Os pesquisadores acreditam que uma única entidade está por trás dos ataques porque a maioria dos IPs participantes compartilha uma impressão digital TCP semelhante.

Os países de origem são mais de 100 e incluem Brasil, Argentina, Irã, China, México, Rússia, África do Sul, Equador e outros.

“Desde 8 de outubro de 2025, a GreyNoise rastreou uma operação coordenada de botnet envolvendo mais de 100.000 endereços IP exclusivos de mais de 100 países visando serviços Remote Desktop Protocol (RDP) nos Estados Unidos.” lê o comunicado. “Avaliamos com alta confiança que a segmentação elevada de RDP a partir desta semana é atribuível a uma botnet de vários países.”

A Grey Noise conclui que “Vários fatores sugerem que essa atividade é originária de um botnet:”

- Quase todo o tráfego compartilhava uma impressão digital TCP semelhante, com apenas a alteração do MSS.

- MSS neste contexto provavelmentemuda dependendo do cluster de botnet comprometido.

- O momento e o padrão de segmentação implicamatividade coordenada com controle centralizado.

- O vetor de ataque RDP compartilhado novamente sugere controle centralizado, provavelmente ativado pelo(s) operador(es) para esse único propósito.

Para defender os serviços RDP contra ataques de botnet, restrinja o acesso usando VPNs ou firewalls, aplique MFA e senhas fortes, habilite a autenticação em nível de rede e mantenha os sistemas corrigidos. Monitore as tentativas de login em busca de anomalias, use EDR ou fail2ban para bloquear a atividade de força bruta e limite a exposição ao RDP apenas ao acesso essencial e com limite de tempo.

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,RDP)